Кошельки TRON взламывают без доступа к seed

В экосистеме TRON произошёл инцидент, который на первый взгляд выглядит как точечный взлом, но при детальном разборе обнаруживается закономерность, которая указывает на возможную проблему в методах генерации приватных ключей. Это может быть следствием некорректной работы библиотеки Elliptic\EC или недостаточной энтропии среды исполнения – в таком случае уязвимость затрагивает широкие слои блокчейн-индустрии. Мы публикуем этот материал, чтобы оповестить сообщество и оперативно устранить возможные дыры в безопасности.

Описание инцидента

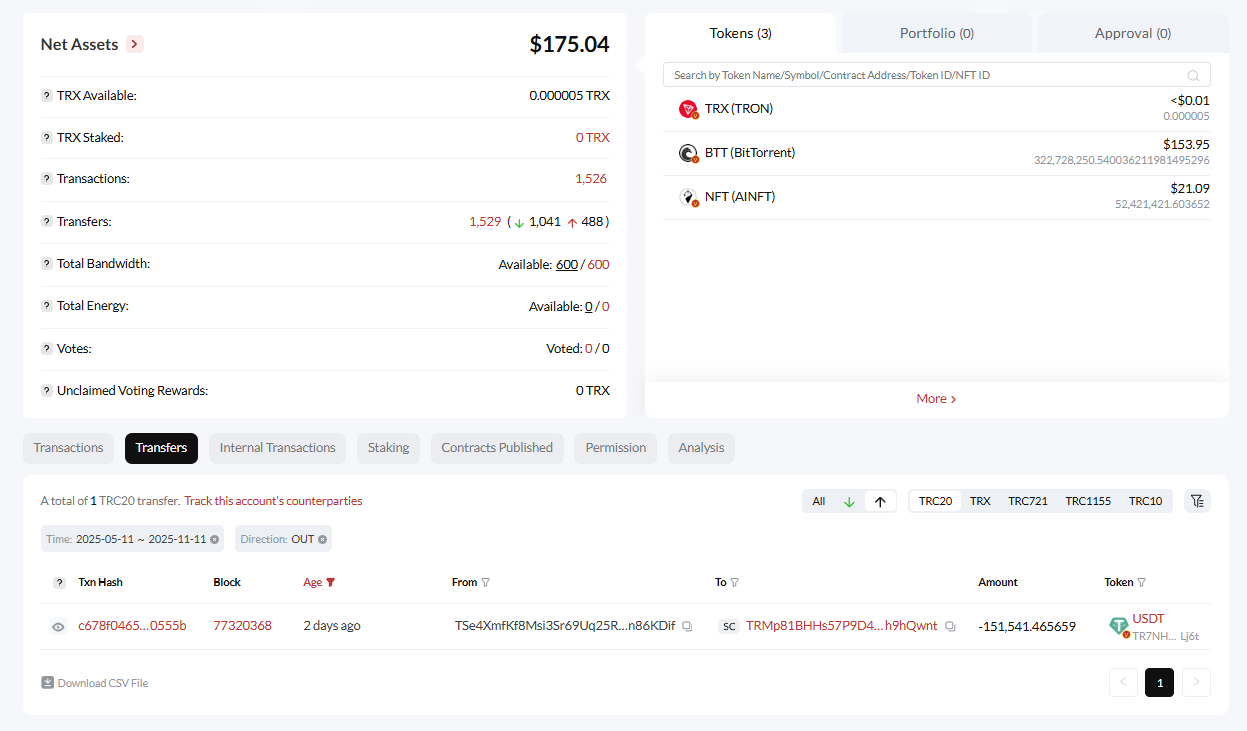

Исходной точкой стало неожиданное списание USDT с нескольких кошельков. Пример пострадавшего кошелька – TK4RRHYCnKLY7bjnhyy63eK2cVywjHucG8.

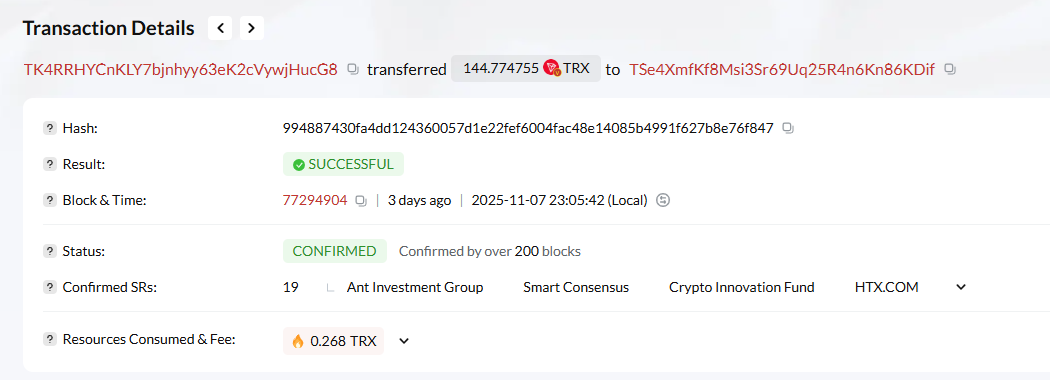

1. Транзакция вывода. Данная транзакция не была инициирована владельцем кошелька.

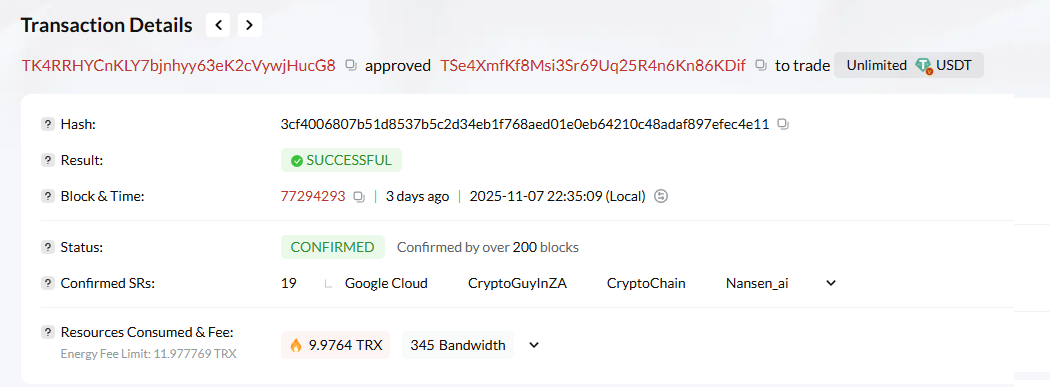

2. Более важная транзакция, произошедшая за ~30 минут до вывода. В этой транзакции кошелек выдал другому адресу право на неограниченную работу с USDT:

Approve Unlimited USDT:

From: TK4RRHYCnKLY7bjnhyy63eK2cVywjHucG8

To: TSe4XmfKf8Msi3Sr69Uq25R4n6Kn86KDif

Это означает, что злоумышленник получил безлимитный доступ к USDT на кошельке без какого-либо подтверждающего кода или транзакции через систему. Такое действие может совершить только тот, кто обладает приватным ключом.

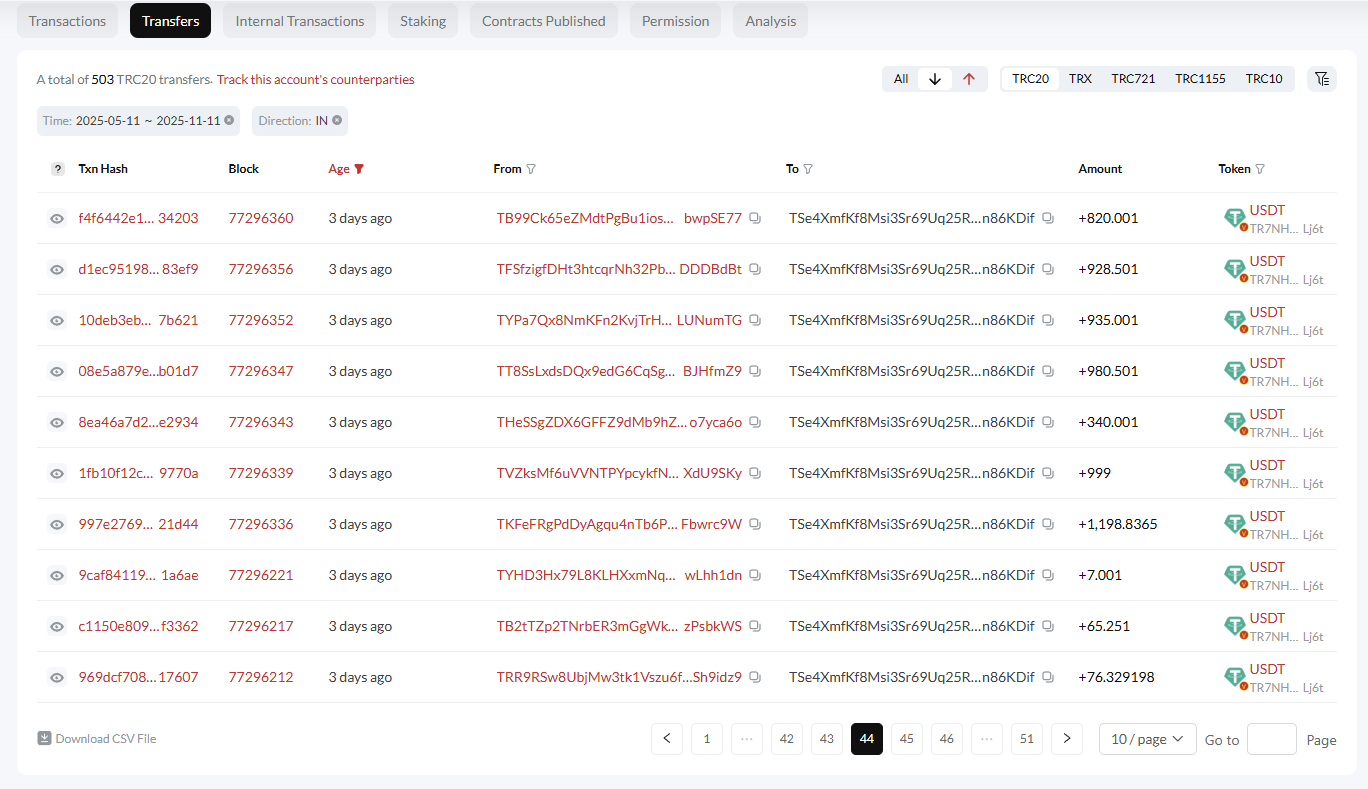

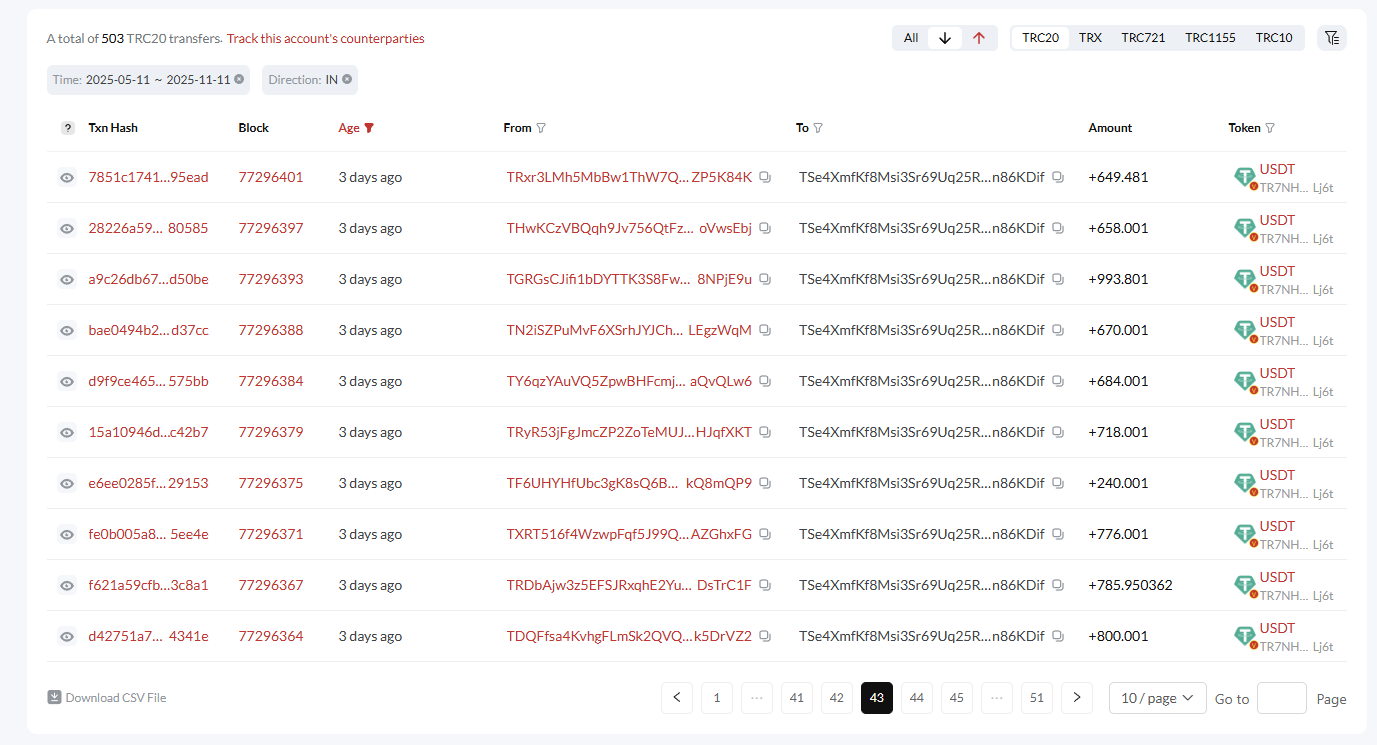

Мы привели примеры двух скомпрометированных кошельков. Однако наше расследование показало, что таких кошельков – тысячи.

Сначала пострадала одна часть. Через какое-то время начались переводы другой части.

Ключевая гипотеза

Есть вероятность, что определенный метод генерации приватных ключей кошельков TRON не гарантировал достаточной безопасности по части криптографии. Это могло привести к предсказуемости или перебору ключей.

Кошельки были скомпрометированы, вероятно, из-за слабой защиты при их создании. В таком случае можно предположить, что все адреса, которые сейчас продолжают терять средства в USDT и TRX, были сгенерированы без должного создания сид-фразы, а в рамках какого-то кастодиального решения на библиотеке Elliptic\EC.

Эта проблема может затрагивать:

- приложения, которые ранее генерировали ключи напрямую из слабых источников энтропии;

- кошельки, созданные без seed-фраз;

- ранние версии библиотек для работы с аккаунтами TRON.

Адреса, на которые стекаются средства

Всего их два:

- https://tronscan.org/#/address/TSe4XmfKf8Msi3Sr69Uq25R4n6Kn86KDif

- https://tronscan.org/#/address/TTouPrmjX3nzUiy8PHGyL21J6pmiVkG8u8

С этих адресов средства активно распределяются дальше. Схема отмывания автоматизирована. Средства уходят на биржу HTX.

Почему важно поднять вопрос сейчас

Факт повторяемости сценария и наличие общего признака генерации кошельков говорит о том, что:

- в экосистеме может существовать уязвимый слой, влияющий на безопасность реальных средств пользователей.

- есть вероятность, что миллионы пользователей TRON могут быть под угрозой, не подозревая об этом.

Сейчас мы рекомендуем проверить свои кошельки и перевести активы на новые аккаунты TRON.

Заключение

Инцидент показал, что угроза может быть незаметной и накапливаться годами, особенно когда речь идет о кошельках, созданных несколько лет назад. Мы верим, что подняв обсуждение, мы усилим безопасность всей сети TRON и предотвратим потери у других участников.